domænecontrollere, der drives af Managed Service til Microsoft Active Directory, afslører en række tjenester, herunder LDAP, DNS, Kerberos og RPC. Afhængigt af dine brugssager kan virtuelle maskiner (Fos), der er installeret på Google Cloud, samt maskiner, der kører i lokaler, have brug for adgang til disse tjenester for at drage fordel af ActiveDirectory.

for at reducere angrebsfladen på domænecontrollere og VM ‘ er skal du brugebrandvægge for at forbyde enhver netværkskommunikation, der ikke er strengt påkrævet.Denne artikel beskriver, hvordan du konfigurerer brandvægge til at rumme almindelige ActiveDirectory-brugssager, mens du ikke tillader anden netværkskommunikation.

- Logon versus autentificering

- sager til almindelig brug

- adgang til administreret Microsoft-annonce fra din VPC

- Domænenavnopløsning

- godkendelse til en VM ved hjælp af Kerberos

- autentificering til en VM ved hjælp af NTLM

- domænetilslutning og behandling af logoner

- administration af administreret Microsoft ad

- tilslutning af administreret Microsoft-annonce til en lokal Active Directory

- oprettelse og verifikation af tillid

- løsning af Google Cloud DNS-navne fra lokale

- DNS-delegation

- betinget DNS-videresendelse

- løsning af lokale DNS-navne fra Google Cloud

- adgang til administrerede Microsoft-annonceressourcer fra On premises

- godkendelse til en VM fra lokale virksomheder ved hjælp af Kerberos

- autentificering til en VM fra lokalt brug af NTLM

- behandling af logon for brugere af lokal skov

- adgang til lokale Active Directory-ressourcer fra Google Cloud

- godkendelse til en lokal VM ved hjælp af Kerberos

- autentificering til en lokal VM ved hjælp af NTLM

- behandling af logon for brugere af den administrerede Microsoft AD forest

Logon versus autentificering

mens udtrykkene logon og autentificering ofte bruges om hverandre,har de forskellige betydninger i forbindelse med vinduer sikkerhed. Logondescribes den proces, der opstår på systemet en bruger får adgang to.In kontrast, godkendelse udføres af den computer, som brugerens konto er placeret på.

Når du bruger en lokal konto til at logge på en maskine, håndteres både logon og autentificering af målmaskinen. I en aktiv Direktørmiljø er det mere almindeligt at bruge en domænebruger til at logge på. I det tilfælde håndteres logon af målmaskinen, mens godkendelse udføres af en domænecontroller.

for at godkende kan en klient bruge entenkerberos eller NTLM .Når en klient er godkendt, skal målmaskinen behandle logon.Afhængigt af den logontype, som klienten anmodede om, kan dette kræve yderligere interaktion med domænecontrollere ved hjælp af protokoller som Kerberos,NTLM ,LDAP ,RPC eller SMB .

da autentificering og behandling af logoner kræver forskellige protokoller, er det nyttigt at skelne mellem de to begreber, når man identificerer konfigurationen af højre brandvæg.

sager til almindelig brug

de følgende afsnit beskriver sager til almindelig brug for adgang til administreret Microsoft-annonce og viser, hvilke regler du skal konfigurere for hver brugssag.

Hvis du ikke planlægger at integrere administreret Microsoft-annonce med en on-premisesActive-mappe, behøver du kun at læse det første afsnit i denne artikel og få adgang til administreret Microsoft-annonce fra din VPC. Hvis du har til hensigt at opretteet tillidsforhold mellem administreret Microsoft-annonce og en lokal aktiv mappe, gælder hele artiklen.

Du kan bruge logfiler til at analysere, om der kan være behov for yderligere porte. Fordi den Simplied deny ingress-regel harlogging deaktiveret, skal du først oprette en brugerdefineret, lavprioriteret brandvægsregel, der nægter al indtrængningstrafik, men har aktiveret brandvægslogning. Med denne regel på plads, ethvert mislykket forbindelsesforsøg får en logindgang til at blive offentliggjort til Stackdriver. Da regler for brandvæg kan producere en betydelig mængde logfiler, kan du overveje at deaktivere logføring af brandvæg igen, når du har afsluttet din analyse.

adgang til administreret Microsoft-annonce fra din VPC

når du bruger standardnetværket til at implementere administreret Microsoft-annonce, kræves der ingen yderligere konfiguration for at aktivere VM ‘ er i VPC for at få adgang til Active Directory.

Hvis du har tilpasset din VPC-konfiguration eller dine regler, skal du sørge for, at din VPC-konfiguration stadig tillader kommunikation med den administrerede Microsoft-annonce. I de følgende afsnit beskrives reglerne for brandvægdu skal muligvis oprette.

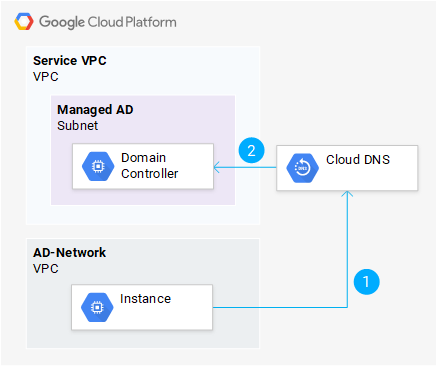

Domænenavnopløsning

når en VM forsøger at løse et DNS-navn, spørger den ikke direkte til en domaincontroller. I stedet sendes DNS-forespørgslen til metadataserveren, som er default DNS-server konfigureret til Compute Engine VM ‘ er. Metadataserveren videresender forespørgslen til et Cloud DNS privateDNS-videresendelsesområde, der er oprettet af en administreret Microsoft-annonce. Dette videresendelsesområde videresender derefter forespørgslen til den relevante domænecontroller.

Du behøver ikke at konfigurere nogen regler for brandvæg for at aktivere denne brugssag.Kommunikation til Cloud DNS(1) er altidtilladt til VM ‘ er i en VPC, og administreret Microsoft-annonce tillader som standard tildelte DNS-anmodninger fra Cloud DNS Cloud DNS (2).

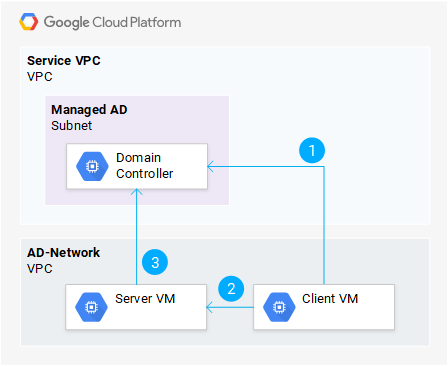

godkendelse til en VM ved hjælp af Kerberos

en bruger, der har logget ind på en VM, kan kræve adgang til en tjeneste, der leveres af en anden VM. For eksempel kan en bruger forsøge at åbne en RDP-forbindelse,få adgang til en fildeling eller få adgang til en HTTP-ressource, der kræver godkendelse.

for at give en bruger mulighed for at godkende til serveren VM ved hjælp af Kerberos, skal klienten VMhas først få en passende Kerberos-billet fra en af de administrerede Microsoft-annoncecontrollere.

for at aktivere VM ‘ er til at godkende til en anden ved hjælp af Kerberos, skal følgende kommunikation være tilladt af:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Allow | Client VM | Server VM | Protocol used to access VM, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

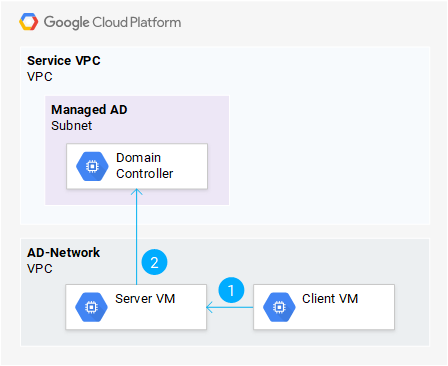

autentificering til en VM ved hjælp af NTLM

selvom Vinduesforetrækker Kerberos over NTLM i de fleste tilfælde kan klienter lejlighedsvis være nødt til at falde tilbage til at bruge NTLM forautentisering. NTLM er afhængig af pass-through-godkendelse og kræver derfor, at serveren kommunikerer med en af de administrerede Microsoft-annoncedomænecontrollere for at godkende brugeren.

for at aktivere VM ‘er til at autentificere andre VM’ er ved hjælp af NTLM, skal følgendekommunikation være tilladt af brandvægsregler:

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | klient VM | Server VM | protokol, der bruges til at få adgang til VM, såsom HTTP (TCP/80, tcp/443) eller RDP (TCP/3389) | 2 | Tillad | klient VM | administreret Microsoft ad subnet | se behandlingslogoner. |

domænetilslutning og behandling af logoner

for at fungere som domænemedlem og behandle logoner fra brugere skal en maskine være i stand til at interagere med Active Directory. Det nøjagtige sæt anvendte protokollerafhænger af den logontype, som individuelle klienter anmoder om. For at understøtte alle commonscenarios skal du tillade følgende kombination af protokoller.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Server VM | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Additionally, depending on your exact use case, you might also want to permitthe følgende protokoller:

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | Server VM | administreret Microsoft AD subnet | Kerberos adgangskodeændring (UDP/464, TCP/464) sikker LDAP (TCP/636, TCP/3269) |

administration af administreret Microsoft ad

Du skal bruge adomain-joined vmto manage managed Microsoft ad. For at bruge værktøjer som Active DirectoryAdministrative Center på denne VM skal VM også kunne få adgang tilactive Directory-tjenester, der er eksponeret af administrerede Microsoft AD domaincontrollere.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | Admin VM | administreret Microsoft AD subnet | annoncetjenester (TCP/9389) |

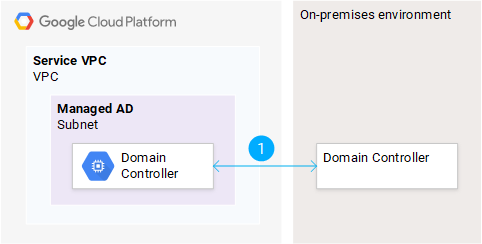

tilslutning af administreret Microsoft-annonce til en lokal Active Directory

for at forbinde administreret Microsoft-annonce til en lokal Active Directory skal du oprette et tillidsforhold mellem skove. Derudover skal du aktivere navneopløsning mellem Google Cloud og dit lokale miljø.

oprettelse og verifikation af tillid

for at oprette og verificere en forest trust skal de administrerede Microsoft ADdomain-controllere og roddomænecontrollere i din lokale skov være i stand til at kommunikere tovejs.

for at aktivere oprettelse og verifikation af tillid skal du konfigurere din lokale brandvæg for at tillade indtrængen og udgang trafik, der matcher disse egenskaber:

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

Managed Microsoft AD er forudkonfigureret til at tillade trafik, der matcher dissekarakteristika, så du behøver ikke at konfigurere yderligere brandvægregler ongoogle cloud.

løsning af Google Cloud DNS-navne fra lokale

der er to måder, du kan tillade lokale maskiner at løse DNS-navne i administreret Microsoft-annonce: DNS-delegation og betinget DNS-videresendelse.

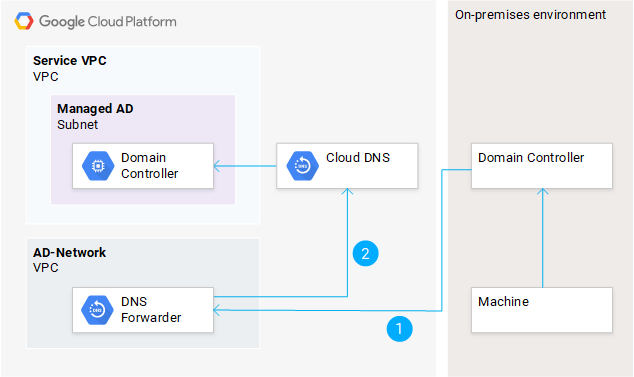

DNS-delegation

DNS-domænet, der bruges af Managed Microsoft AD, kan være et underdomæne af thedns-domænet, der bruges lokalt. For eksempel kan du bruge cloud.example.com forManaged Microsoft AD, mens du bruger example.com på stedet. Hvis du vil tillade on-premisesclients at løse DNS-navnene på Google Cloud-ressourcer, kan du indstille upDNS-delegation.

Når du bruger DNS-delegation, forsøger du at løse DNS-navnet på aGoogle Cloud resource Forespørg først en lokal DNS-server. Dnsserveren omdirigerer derefter klienten til Cloud DNS, som igen videresender anmodningen til en af dine administrerede Microsoft-annoncedomænecontrollere.

udsættelse af Cloud DNS til lokale netværk kræveroprettelse og indgående serverpolitik.Dette vil skabe en indgående speditør IP-adresse, der er en del af din VPC.

Hvis du vil bruge speditøradressen fra det lokale miljø, skal du konfigurere din lokale brandvæg til at tillade udgangstrafik, der matcher nedenstående egenskaber.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | On-premises AD | Managed Microsoft AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

| 2 | Allow | Managed Microsoft AD | On-premises AD | DNS (UDP/53, TCP/53) Kerberos (UDP/88, TCP/88) Kerberos password change (UDP/464, TCP/464) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

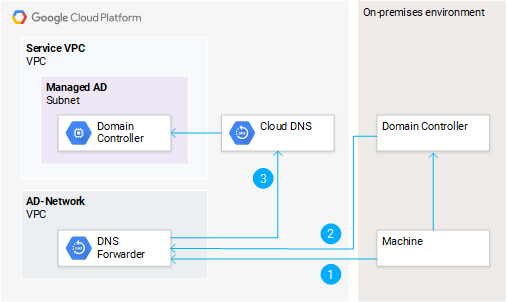

betinget DNS-videresendelse

DNS-domænet, der bruges af Managed Microsoft AD, er muligvis ikke et underdomæne af THEDNS domæne bruges på lokaler. For eksempel kan du brugecloud.example.com forManaged Microsoft AD, mens du bruger corp.example.local on premises.

i scenarier, hvor DNS-domænerne ikke er relateret, Kan du konfigurere betinget Dnsfordeling i din lokale Active Directory DNS. Alle forespørgsler, der matcher theDNS-navnet, der bruges af Managed Microsoft AD, videresendes derefter til Cloud DNS.

for at bruge betinget DNS-videresendelse skal du konfigurere aDNS-politik, der muliggør indgående DNS-videresendelseførst. Hvis du vil bruge den resulterende speditøradresse fra On premises, skal du konfigurere din lokale brandvæg til at tillade udgangstrafik, der matcher egenskaberne nedenunder.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | on-premises AD | DNS videresendelse IP-adresse | DNS (UDP/53, TCP/53) |

på Google Cloud-siden skal du oprette en brandvægsregel topermit Ingress traffic, der matcher disse kriterier.

Du behøver ikke at konfigurere nogen regler for at aktivere kommunikation fra Thedns speditør til Cloud DNS (2).

løsning af lokale DNS-navne fra Google Cloud

administreret Microsoft AD bruger betinget DNS-videresendelse til at løse DNS-navne i din lokale skov. Hvis du også vil tillade kunder, der kører i Google Cloud, at løse DNS-navne, der administreres af et lokalt Active Directory, kan du oprette et privat videresendelsesområde med DNS DNS, der videresender forespørgsler til lokale domænecontrollere.

for at aktivere løsning af lokale DNS-navne fra Google Cloud skal du konfigurere din lokale brandvæg til at tillade indtrængningstrafik i henhold til følgende tabel.

| handling/TH> | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | administreret Microsoft ad | lokal annonce | DNS (UDP/53, TCP/53) |

| 2 | tillad | Cloud DNS (35.199.192.0/19) | lokal annonce | DNS (UDP/53, TCP/53) |

Google Cloud tillader tilsvarende udgang traffic som standard.

adgang til administrerede Microsoft-annonceressourcer fra On premises

Hvis den administrerede Microsoft-ANNONCESKOV er konfigureret til at stole på din lokale skov,kan det være, at Lokale brugere og maskiner skal have adgang til ressourcer i Managed Microsoft AD forest.

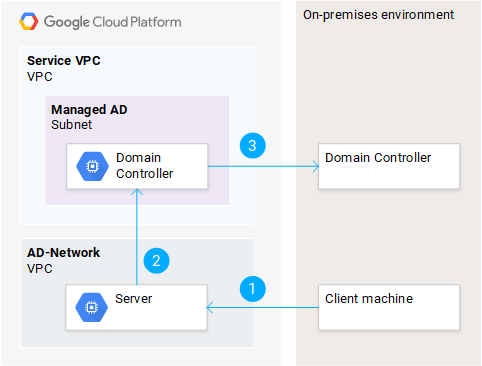

godkendelse til en VM fra lokale virksomheder ved hjælp af Kerberos

en bruger, der har logget ind på en lokal maskine, kan kræve adgang til aservice leveret af en VM, der kører på Google Cloud og er medlem af Amanaged Microsoft AD forest. For eksempel kan en bruger forsøge at åbne en RDPconnection, få adgang til en fildeling eller få adgang til en HTTP-ressource, der kræver godkendelse.

for at give brugerne mulighed for at godkende til serveren VM ved hjælp af Kerberos, skal clientmachine få en passende Kerberos-billet. Dette kræverkommunikation med en af de lokale domænecontrollere samt med en af de administrerede Microsoft AD domain controllers.

for at aktivere lokale VM ‘ er til godkendelse ved hjælp af Kerberos skal du konfigurere din lokale brandvæg til at tillade følgende udgangstrafik.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client machine (on-premises) | Managed Microsoft AD subnet | LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Allow | Client machine (on-premises) | Server VM (GCP) | Protocol used by application, such as HTTP (TCP/80, TCP/443) or RDP (TCP/3389) |

| 3 | Allow | Server VM | Managed Microsoft AD subnet | See processing logons. |

på Google Cloud-siden skal du oprette regler for brandvæg topermit ingress traffic for (1) og (2). Udgang af trafik til administreret Microsoft-annonce(3) er som standard tilladt.

autentificering til en VM fra lokalt brug af NTLM

Når du bruger NTLM til at autentificere en bruger fra en lokal Aktiv Directoryforest til en server VM tilsluttet en administreret Microsoft AD forest, skal de administrerede Microsoft AD domain controllers kommunikere med de lokale domænecontrollere.

for at aktivere lokale VM ‘ er til godkendelse ved hjælp af NTLM skal du konfigurere din lokale brandvæg til at tillade indtrængen og udgang trafik som følger.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | klientmaskine (lokalt) | Server VM (Google Cloud) | protokol, der bruges af applikationen, såsom HTTP (TCP/80, tcp/443) eller RDP (TCP/3389) |

| 2 | tillad | server VM | administreret Microsoft ad subnet | se behandlingslogoner. |

| 3 | Tillad | administreret Microsoft AD subnet | lokal AD | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

på Google Cloud side, oprette brandvæg regler topermit indtrængen trafik for (1). Udgangstrafik for (2) og (3) er som standard tilladt.

behandling af logon for brugere af lokal skov

for at behandle en logon for en bruger af lokal skov skal en VM være i stand til at interagere med lokal Active Directory. Det nøjagtige sæt protokoller, der bruges, afhænger aflogontype, som klienten anmodede om. For at understøtte alle almindelige scenarier skal du konfigurere din lokale brandvæg til at tillade indtrængningstrafik, der matcher disse egenskaber.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | Server VM (Google Cloud) | lokalt AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

afhængigt af din nøjagtige brugssag kan du også tillade følgendeprotokoller.

- Kerberos adgangskodeændring (UDP/464, TCP/464)

- sikker LDAP (TCP/636, TCP/3269)

på den administrerede Microsoft-annonceside er tilsvarende udgående trafik tilladtsom standard.

på administrative VM ‘ er Planlægger du muligvis ikke at tillade logoner fra brugere af Theon-premises forest. En aktivitet, som du sandsynligvis skal udføre påadministrative VM ‘ er, er dog at styre gruppemedlemskaber. Når du bruger theobject picker til at henvise til en bruger eller gruppe fra din lokale skov, kræver theobject picker adgang til de lokale domænecontrollere. For at dette skal fungere, kræver den administrative VM den samme adgang til dine on-premisesActive Directory-domænecontrollere, som det ville gøre for at behandle logoner til brugere af lokalskoven.

adgang til lokale Active Directory-ressourcer fra Google Cloud

Hvis din lokale skov er konfigureret til at stole på den administrerede Microsoft AD forest,skal brugere fra den administrerede Microsoft AD forest muligvis kunne få adgang til lokale ressourcer.

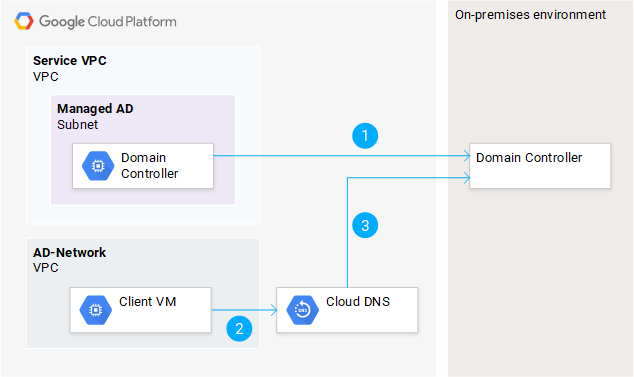

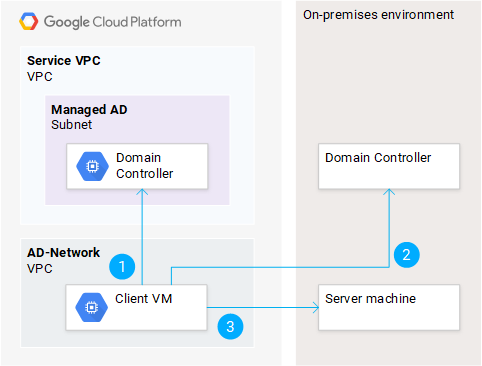

godkendelse til en lokal VM ved hjælp af Kerberos

en bruger, der har logget ind på en VM, der kører på Google Cloud, og som er medlem af den administrerede Microsoft AD forest, kan kræve adgang til en tjeneste, der leveres af en lokal maskine, der er medlem af din lokale skov.For eksempel kan brugeren forsøge at åbne en RDP-forbindelse, få adgang til en fileshare eller få adgang til en HTTP-ressource, der kræver godkendelse.

for at give brugeren mulighed for at autentificere til den lokale maskine ved hjælp af Kerberos, skal theVM få en passende Kerberos-billet. Dette kræver først kommunikation med en af de administrerede Microsoft-annoncecontrollere og derefter med lokale domænecontrollere.

for at aktivere lokale VM ‘ er til godkendelse ved hjælp af Kerberos skal du konfigurere din lokale brandvæg til at tillade indtrængningstrafik, der matcher egenskaberne nedenunder.

| Action | From | To | Protocols | |

|---|---|---|---|---|

| 1 | Allow | Client VM (Google Cloud) | Managed Microsoft AD subnet | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implied by processing logons |

| 2 | Allow | Client VM (Google Cloud) | On-premises AD | Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Allow | Client VM (Google Cloud) | Server machine (on-premises) | Protocol used by ansøgning, såsom HTTP (TCP / 80, TCP / 443) eller RDP (TCP/3389) |

på Google Cloud-siden er tilsvarende udgangstrafik tilladtsom standard.

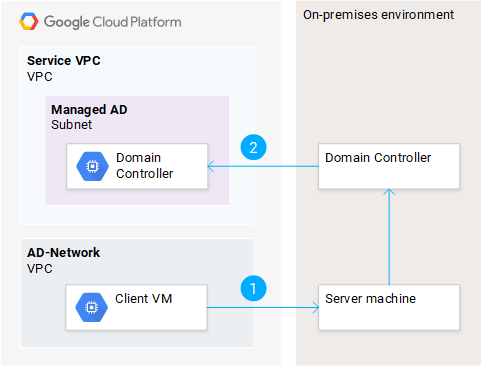

autentificering til en lokal VM ved hjælp af NTLM

når du bruger NTLM til at autentificere en bruger fra den administrerede Microsoft AD forest Toa-servermaskine, der er forbundet til din lokale skov, skal de primære controllere være i stand til at kommunikere med de administrerede Microsoft AD-domænecontrollere:

for at aktivere lokale VM ‘ er til godkendelse ved hjælp af Kerberos skal du konfigurere din lokale brandvæg til at tillade indtrængen og udgang trafik, der matcher disse egenskaber.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | klient VM (Google Cloud) | Server machine (on-premises) | protokol brugt af applikationen, for eksempel HTTP (TCP/80, tcp/443) eller RDP (TCP/3389) |

| 2 | tillad | lokal annonce | administreret Microsoft ad subnet | LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

på Google Cloud-siden er Udgangstrafik for (1) og Indtrængningstrafik for(2) tilladt af standard.

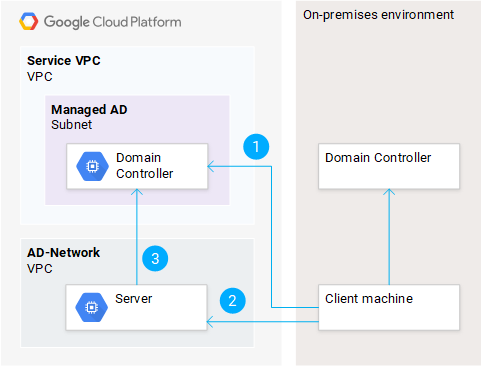

behandling af logon for brugere af den administrerede Microsoft AD forest

for at behandle et logon for en bruger af den administrerede Microsoft AD forest skal en maskine, der kører lokalt, kunne interagere med administrerede Microsoft ADdomain-controllere. Det nøjagtige sæt protokoller, der anvendes, afhænger aflogontype, som klienten anmodede om. For at understøtte alle almindelige scenarier bør du tilladefølgende kombination af protokoller.

| handling | fra | til | protokoller | |

|---|---|---|---|---|

| 1 | Tillad | servermaskine (lokalt) | administreret Microsoft AD subnet | Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

afhængigt af din nøjagtige brugssag kan du også tillade følgende protokoller.

- Kerberos adgangskodeændring (UDP/464, TCP/464)

- sikker LDAP (TCP/636, TCP/3269)

sørg for, at dine lokale brandvægge tillader udgangstrafik, der matcherdisse egenskaber. Du behøver ikke at konfigurere nogen regler for brandvæg iGoogle Cloud for at aktivere tilsvarende indtrængningstrafik tilforvaltet Microsoft-annonce.

på administrative maskiner planlægger du muligvis ikke at tillade logoner fra brugere af den administrerede Microsoft AD forest. En aktivitet, som du sandsynligvis skal udføre påadministrative maskiner, er at styre gruppemedlemskaber. Når du bruger objektvælgeren til at henvise til en bruger eller gruppe fra den administrerede Microsoft ADforest, kræver objektvælgeren adgang til de administrerede Microsoft ADdomain-controllere. For at dette skal fungere, kræver den administrative maskine den samme adgang til de administrerede Microsoft-annoncedomænecontrollere, som det ville gøre for at behandle logoner for brugere af den administrerede Microsoft AD forest.